这篇不是我的原创,来自于好基友大师,感兴趣的鹅厂同学可以点击查看原文,发在腾讯内网的更有趣一点。这里只做部分的摘要

今年9月,工信部召开的“屏蔽网址链接问题行政指导会”上了热搜,作为一个做安全的同学,我开始不断的思考和模拟着9月17日后的场景。提出的随着9月17日的过去,在各种微商群、长辈群里并没有看到大规模的电商、短视频导流链接。不过在中秋节到来的前一天,我在群里看到一个既常见,又有点特殊的分享卡片。

很明显,这是一个标准的引流文案,用“异型微信红包”“自定义LOGO”两个元素来诱导用户,这两个元素比较常见,而分享卡片下面的QQ音乐,就没那么常见了。

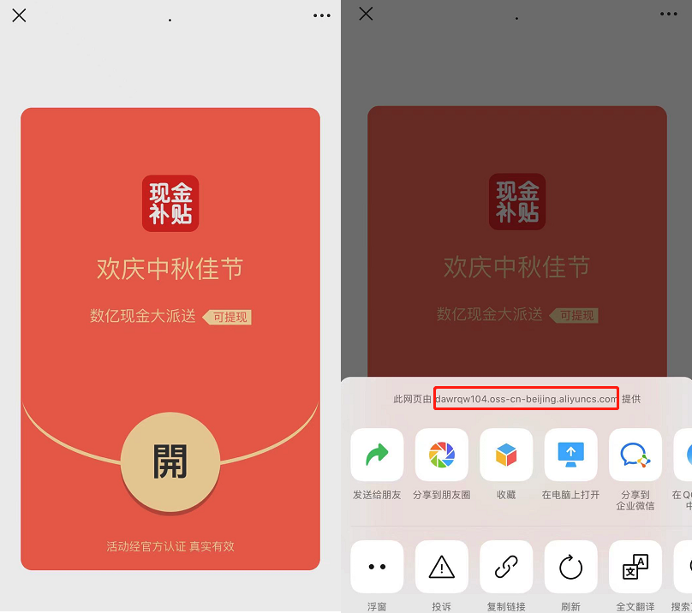

我随手点进了链接,经过了几次跳转,最后呈现了引流页面。从页面上看,还是标准的仿冒红包分享页,单击右上角,看到这个页面是由阿里云的对象存储服务提供的。

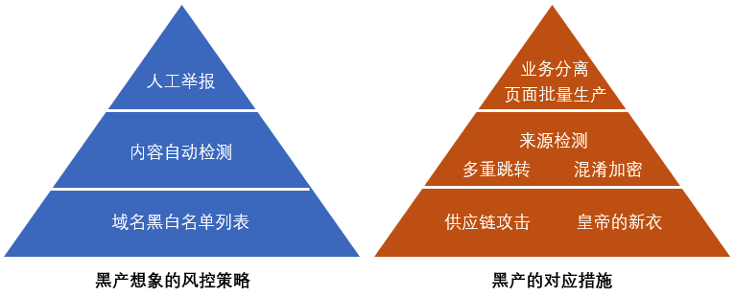

从风控策略看,这个二级域名是没有办法整个封掉的,黑产只要不断变化bucket名,就可以不断的绕过风控策略。

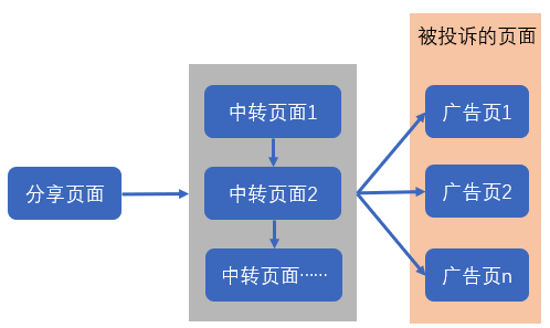

通常我们可以点击“投诉”,向****(鹅厂风控部门)反馈这个页面的问题,****会根据检测,停止访问该页面,但是黑产怎么可能会这么容易让自己的下蛋母鸡失联呢?一般来说,黑产会通过多层的跳转来规避被举报的风险。

这里牵涉到黑灰产内的一种对抗服务,叫做"域名防封",一般来说也是按天收费的

分享页面跟中转页面跳转的很快,一般用户在手机上只能“投诉”广告页面,想将分享页面连根拔起,还需要上点技术手段。

你越想躲风控,我就越要抓到你。于是我就打开了电脑,然后发现了这个页面的设计者还真是个“人才”,运用了各种各样的技术手段和风控同学做着对抗。

1、利用大站域名绕过域名名单审查

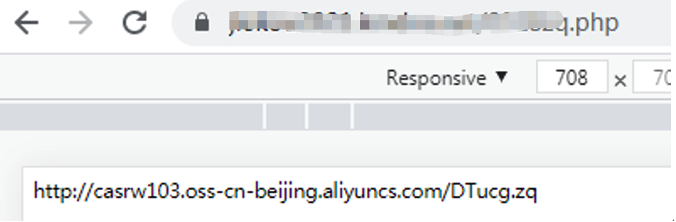

我开了抓包软件简单的跑一下,发现分享页面指向是

http://sports.china.com.cn/hzszz_img/[马赛克].html

简单的说,就是sports.china.com.cn这个站的静态文件被挂马了,这个域名又属于“一眼大”的域名,在一般风控策略下,背景好,流量大,属于“白名单”的一类。把分享页面挂在这底下,相对来说是最保险的。

2、反自动化调试策略

受限于人力成本,平台没有办法对所有链接进行人工筛查,例如通过自动机的方式对目标链接进行筛查,构造一个正常人访问是引流广告,平台来检测就是正常新闻的页面。

这里插播一个案例:某银行接到客户投诉一个钓鱼链接,后台人员点开后跳转到了银行官网,于是就反馈该链接跳转的是正常的网站,殊不知黑产对该银行总部所在地的IP进行了区分,从银行总部所在地的IP访问钓鱼链接就跳转到银行官网,而其他地区的则跳转至钓鱼网站。包括之前百度审核广告物料的时候,黑产针对北上广深的来源IP展示的全部都是广告素材,而在45678线城市展示的全部都是黑五类广告。

该引导页面的包含了一个跳转脚本,该脚本判断访问设备是否为与手机,访问来源是否是微信(这里判断是否是手机的方式还挺巧妙的,一开始我用自定义UA的chrome也无法正常访问,原因是分辨率的问题)

function is_phone(){var width = 90 === Math.abs(window.orientation) ? window.screen.height :window.screen.width;return width < 768;}function is_weixin() {var c = navigator.userAgent.toLowerCase().toLowerCase();if (-1 != c.indexOf("micromessenger") && -1 == c.indexOf("wechatdevtools")) return true; else return false;}

如果满足了手机+微信两个条件,则跳转到中转页,如果没有满足这两个条件,则跳转到一个无法访问的网站

if(is_weixin()&& is_phone()){var httpRequest = new XMLHttpRequest();httpRequest.open('GET', "https://【马赛克】.php", true);httpRequest.send();httpRequest.onreadystatechange = function () {if (httpRequest.readyState == 4 && httpRequest.status == 200) {window.location.href=httpRequest.responseText;}}}else{window.location.href="http://y.tybcxda.bar/v3/?pid=yl&cid=yl";}}

3、疑似浏览器风控漏洞

在看上述代码的时候,我尝试着在微信内直接访问https://【马赛克】.php,出现了“停止访问”的提示,但通过页面的嵌套,却可以访问并跳转至广告页。

通过分析,判断是这一段代码绕过了微信浏览器的风险网址检测功能

var httpRequest = new XMLHttpRequest();httpRequest.open('GET', "https://【马赛克】.php", true);httpRequest.send();httpRequest.onreadystatechange = function () {if (httpRequest.readyState == 4 && httpRequest.status == 200) {window.location.href=httpRequest.responseText;}

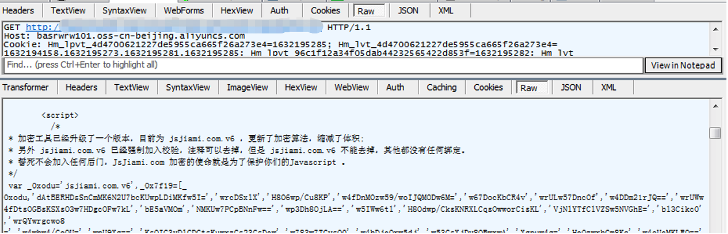

4、广告代码混淆加密

通过访问中转代码,我们获取了最终的页面,也就是藏在阿里云对象存储服务下的那个页面。

打开页面后发现,关键的JS都加密了。

加密后的JS不会以明文方式出现分享、朋友圈、红包等触发风控的词,但页面呈现出来的还是那个味道。

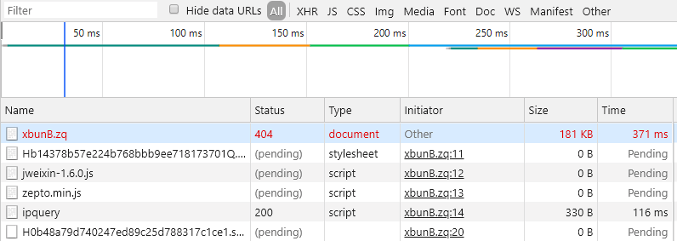

到这里,整个链条似乎已经走完了,从分享页、跳转页,到广告页,都被扒出来了,正当我准备关电脑的时候,突然看到了广告页的一个错误代码:404。

我心里想,黑产这么细节的把状态码改成404吗?我自己平常写的爬虫,如果遇到了状态码是404,就不会再去拿内容了。如果让我来写自动化内容风控爬虫,岂不是这个页面就被漏过了?

而且更重要的是,这是在阿里云,阿里云的对象存储可以自定义状态码的吗?

于是我发现了黑产阿里云上的一套非常巧妙的手法。

手机扫码打开

手机扫码打开